Microsoft Entra Connect(Azure AD Connect)【Azureを使いこなしたい! 6】

0. 目次

コンテンツ

【今回の内容】

前回はAzure VMにActive Directory(AD DS)の役割を持たせて、オンプレミスのADと同じような働きをしてもらいました。

今回はAzure Active Directory(Azure AD)connectを用いて、オンプレミスのAD(今回は代替としてAzure VMで構築したAD)とAzure ADを同期させます。そうすることで、ユーザーは単一のIDで、オンプレミスとクラウドの両方のアプリケーションへのアクセス権を持つことが出来るようになります。

※今回の検証でのAzure ADは、このブログでいつもAzure portalを使用しているテナントとは異なる、office365テナントのものを使用しています。

AzureでのAzure ADはIDaaS(大まかにはSaaS)に分類されます。

IDaaS: Identity as a Service

【前提事項】

1.Azure ADテナントにてクラウド専用のグローバル管理者アカウントを作成してあること。(今回はOffice 365を使用しています)

2.以下のAzure VMを構築し、Azure VM ADにドメイン参加していること。

・ADサーバー(今回はWindows Server 2019を用いました)

・クライアントPC(今回はWindows 10を用いました)

・Azure AD connectサーバー(今回はWindows Server 2019を用いました)

3.ドメイン レジストラーにてカスタムドメイン名(インターネットとDNSで参照できるドメイン名)を作成しておくこと。

1.UPNサフィックス変更

1-1.ADサーバーでのUPNサフィックス変更

※Azure ADに追加したカスタムドメイン名がオンプレミスのドメイン名と異なる場合、UPN(User Principal Name)をオンプレミスのADにて設定します。

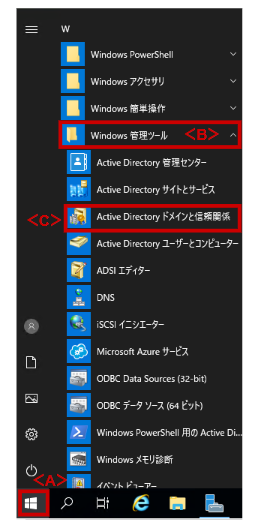

(1)ADサーバーにて、<A>[スタートメニュー]をクリックします。 → <B>[Windows管理ツール]をクリックします。 → <C>[Active Directoryドメインと信頼関係]をクリックします。

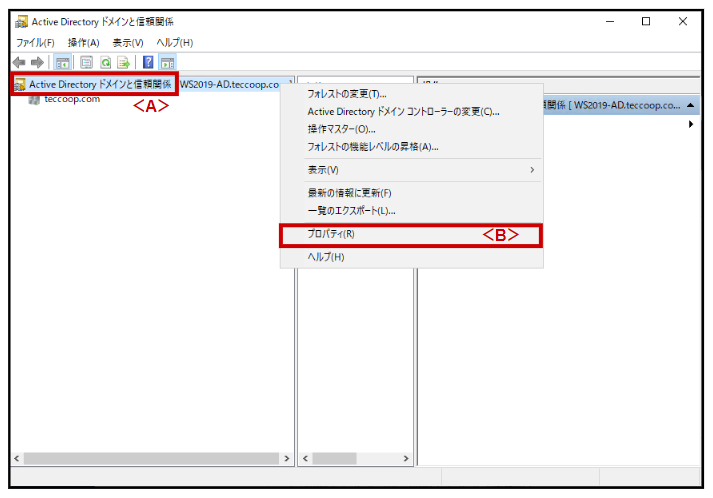

(2)<A>[Active Directoryドメインと信頼関係]を右クリックします。 → <B>[プロパティ]をクリックします。

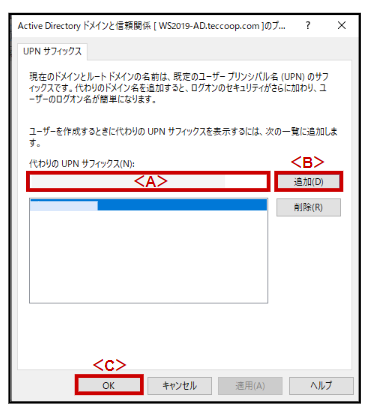

(3)<A>[代わりのUPNサフィックス]を入力します。 → <B>[追加]をクリックします。 → <C>[OK]をクリックします。

※[代わりのUPNサフィックス]は、Azure AD側にて設定しているカスタムドメイン名です。

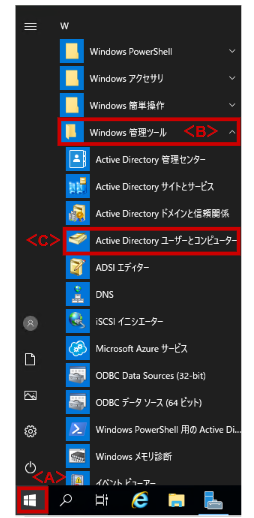

(4)<A>[スタートメニュー]をクリックします。 → <B>[Windows管理ツール]をクリックします。 → <C>[Active Directoryユーザーとコンピューター]をクリックします。

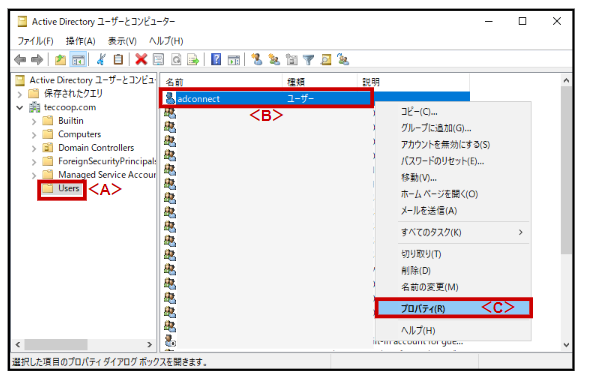

(5)<A>[User]をクリックします。 → <B>[UPNを変更するユーザー]を右クリックします。 → <C>[プロパティ]をクリックします。

※ADにユーザーを登録する方法は、目指せ!WSFC構築 第五章(最終章) ~WSFC構築 後編~2-1.ユーザーとグループの登録を参照してください。

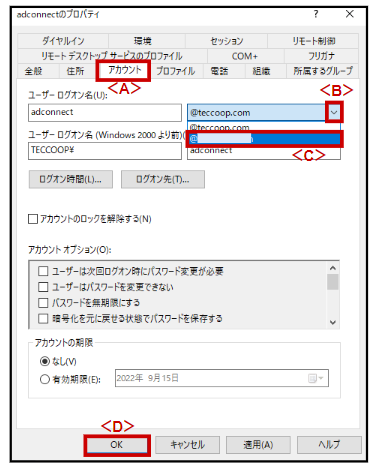

(6)<A>上タブ[アカウント]をクリックします。 → <B>展開します。 → <C>先ほど設定した[UPNサフィックス]をクリックします。 → <D>[OK]をクリックします。

これで、ADサーバーでのUPNサフィックスの変更は完了です。

2.Azure AD Connect の設定

2-1.Azure AD Connect プロビジョニング エージェントのインストール

※Azure AD Connectプロビジョニング エージェントをインストールするため、IEセキュリティを無効にしておきます。(後ほど再び有効に変更出来ます。)

(1)Azure AD Connect用サーバーのサーバーマネージャーを開きます。 → <A>[ローカルサーバー]をクリックします。 → <B>[有効]をクリックします。

(2)<A>[オフ]にチェックを入れます。 → <B>[OK]をクリックします。

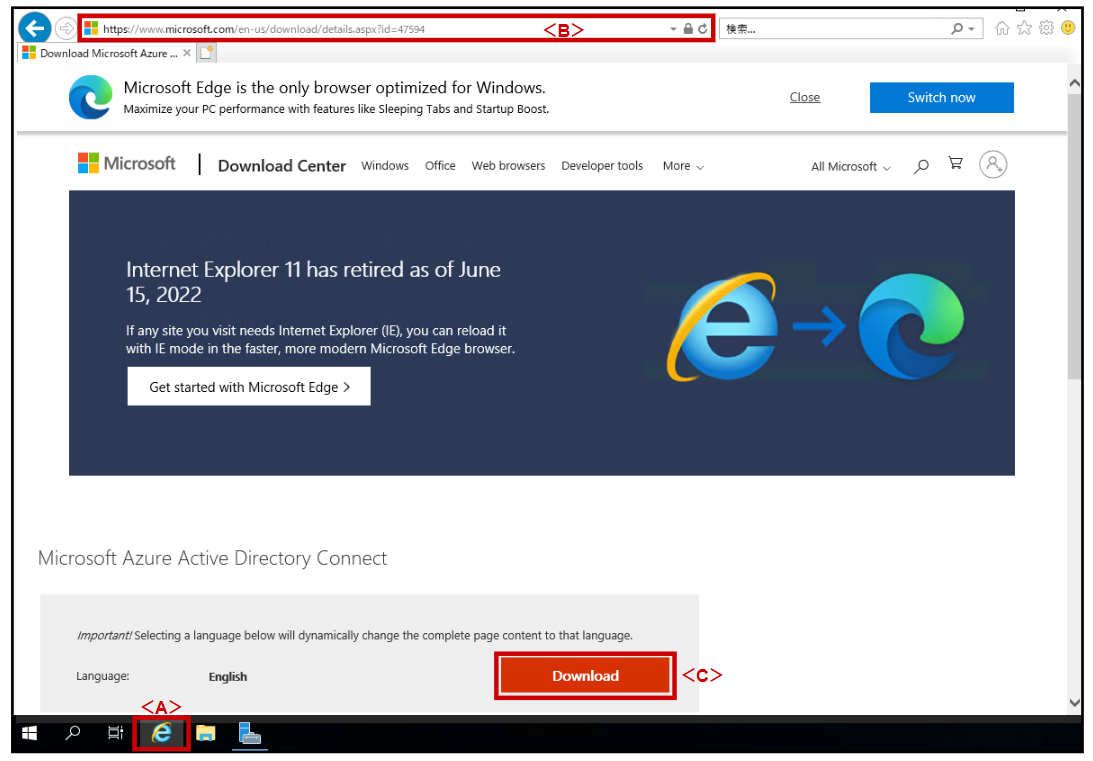

(3)<A>[Internet Explorer]をクリックします。 → <B>アドレスバーに[https://www.microsoft.com/en-us/download/details.aspx?id=47594]と入力します。 → Enterキーを押します。 → <C>[Download]をクリックします。

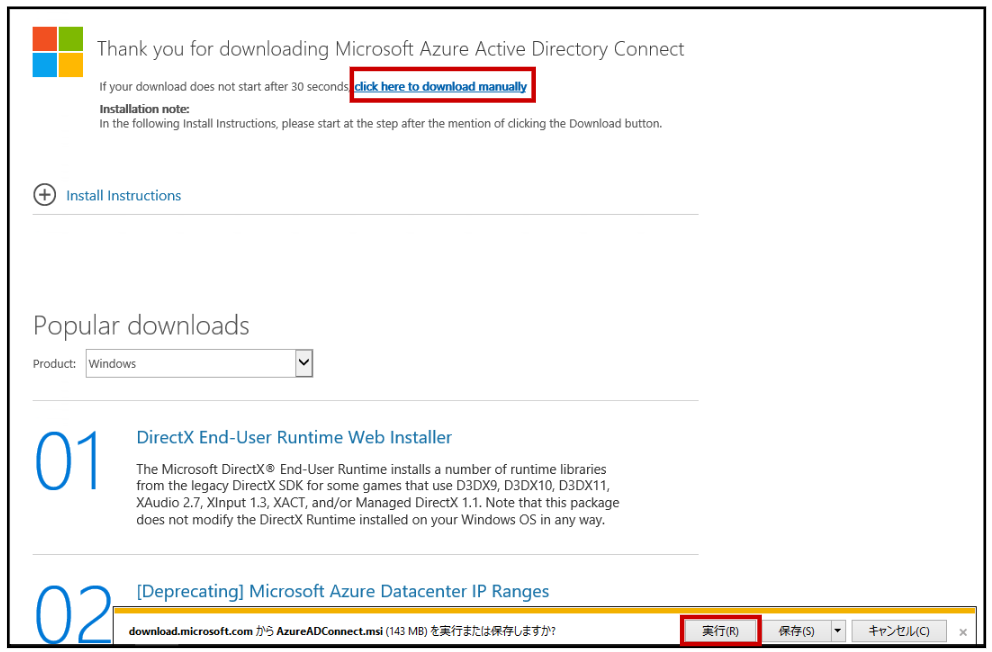

(4)[実行]をクリックします。

※もしくは、[click here to download manually]をクリックします。

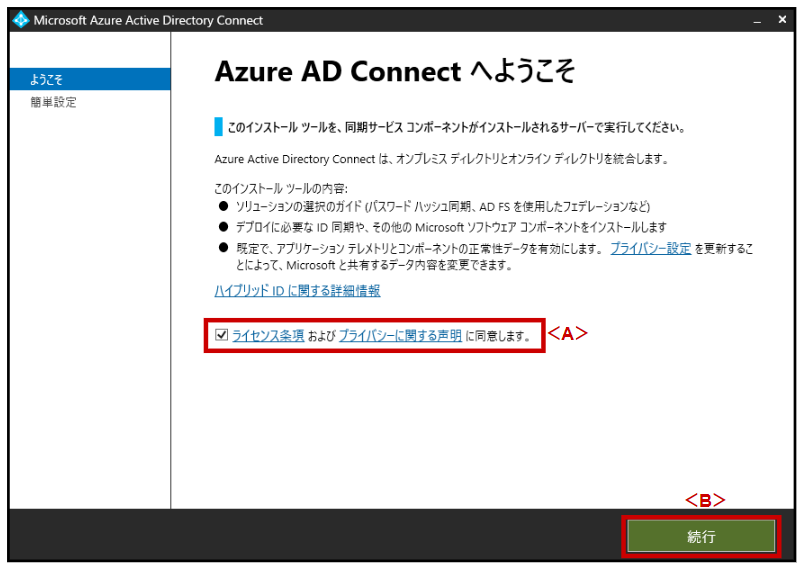

(5)<A>チェックを入れます。 → <B>[続行]をクリックします。

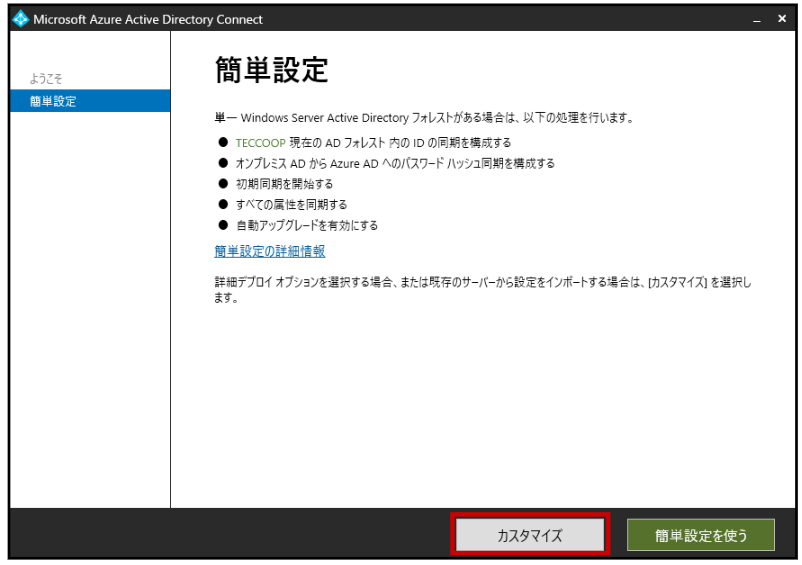

(6)[カスタマイズ]をクリックします。

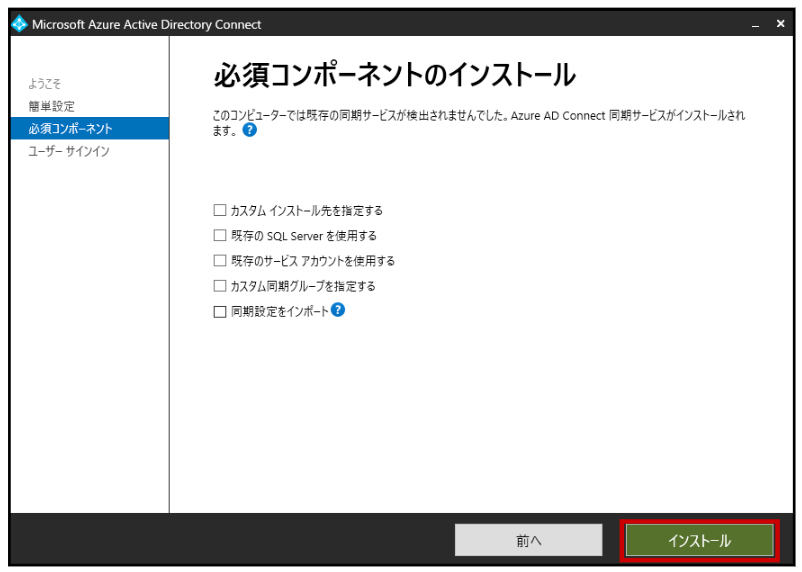

(7)[インストール]をクリックします。

※今回は検証のためチェックを入れておりませんが、必要に応じてチェックを入れてください。

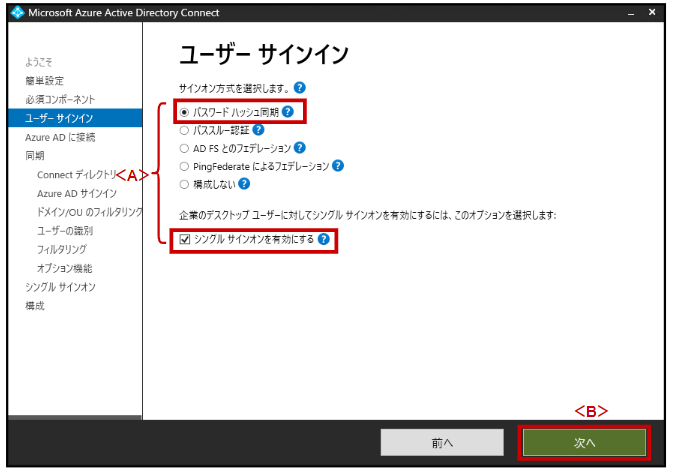

(8)<A>デフォルトのままです。 → <B>[次へ]をクリックします。

※パスワード ハッシュの同期:ユーザー パスワードは、パスワードハッシュとして Azure AD に同期され、認証はクラウドで行われます。Microsoft 365、SaaS アプリケーション、Azure ADベースのリソースへのユーザー サインインのみを有効にする場合に用います。

※パススルー認証:ユーザー パスワードはオンプレミスADにパススルーされて検証されます。クラウドに直接パスワードを保存したくない場合に用います。

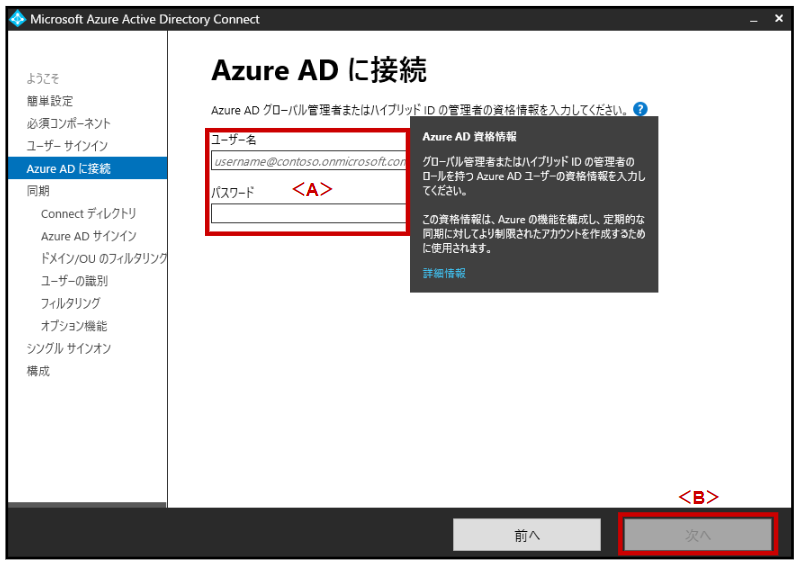

(9)<A>[ユーザー名][パスワード]を入力します。

※今回は、office365のグローバル管理者のユーザー名とパスワードを入力しました。

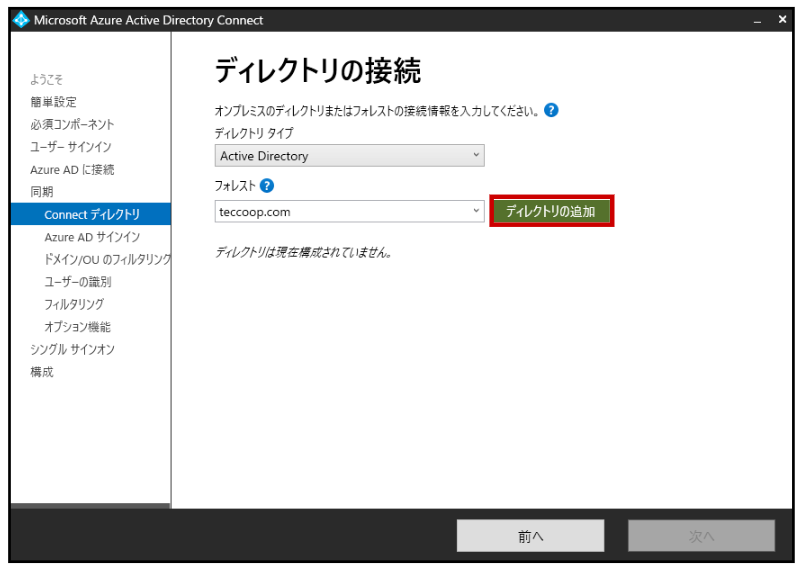

(10)[ディレクトリの追加]をクリックします。

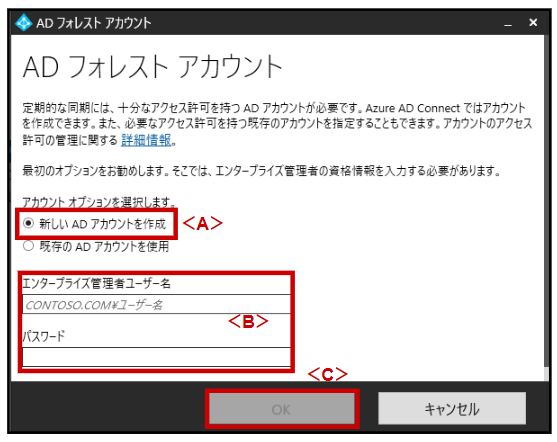

(11)<A>デフォルトのままです。 → <B>[ユーザー名][パスワード]を入力します。 → <C>[OK]をクリックします。

※エンタープライズ管理者アカウントの[ユーザー名][パスワード]を入力します。[ユーザー名]は、「ユーザー名@ドメイン名」または「ドメイン名¥ユーザー名」を入力します。今回は、Azure VM AD作成時のユーザー名とパスワードを入力しました。

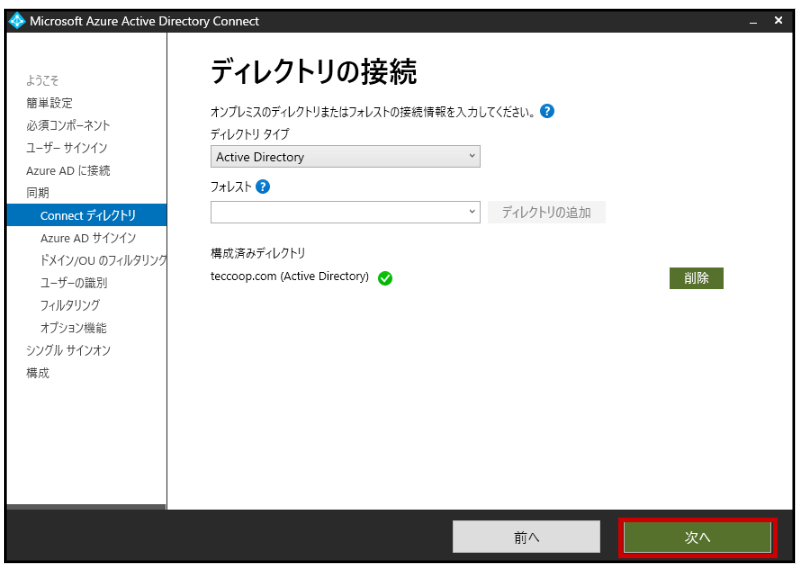

(12)[次へ]をクリックします。

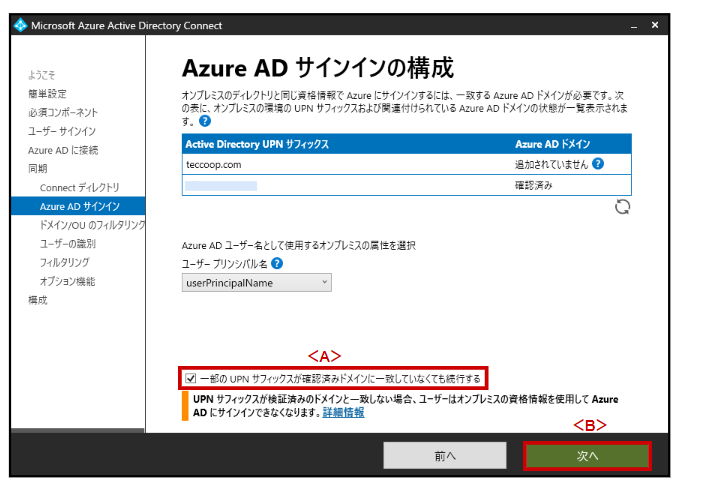

(13)<A>チェックを入れます。 → <B>[次へ]をクリックします。

※今回は、Azure ADに追加したカスタムドメイン名とオンプレミスのドメイン名が異なる設定にしました。そうすると、オンプレミスのドメイン名がAzure ADに確認されていない状態となるためチェックを入れています。

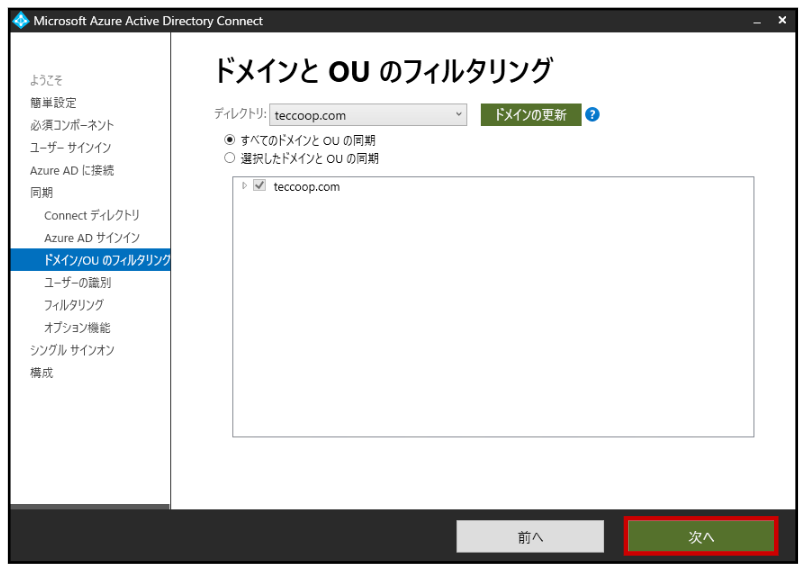

(14)デフォルトのままです。 → [次へ]をクリックします。

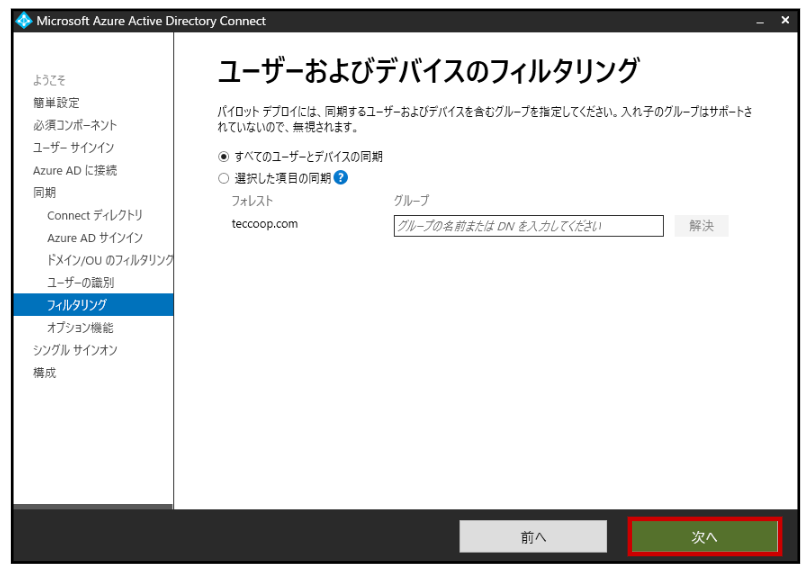

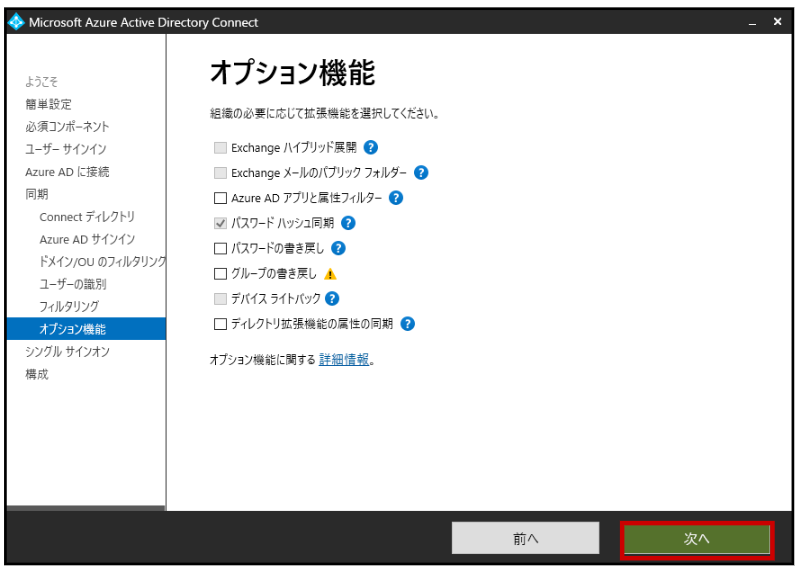

※今回は検証のため、デフォルトのままとしています。状況に応じて変更してください。(以降のデフォルト設定も同様です)

(15)デフォルトのままです。 → [次へ]をクリックします。

(16)デフォルトのままです。 → [次へ]をクリックします。

(17)デフォルトのままです。 → [次へ]をクリックします。

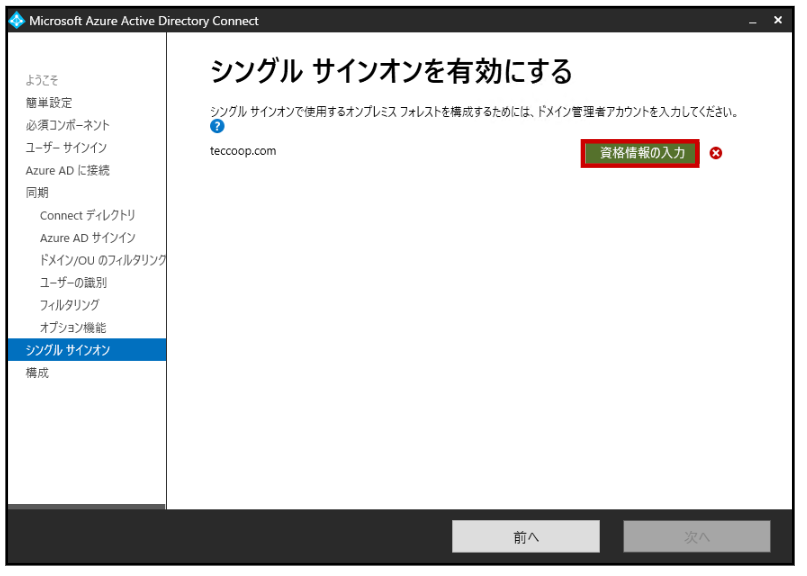

(18)[資格情報の入力]をクリックします。

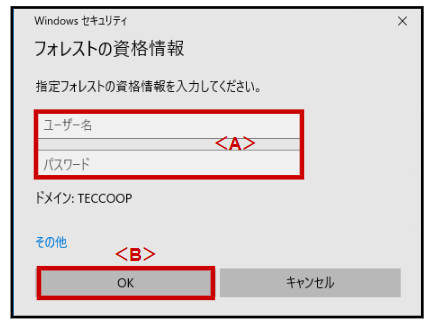

(19)<A>[ユーザー名][パスワード]を入力します。 → <B>[OK]をクリックします。

※[ユーザー名]は、「ドメイン名¥ユーザー名」を入力します。ADサーバー作成時のユーザー名とパスワードを入力します。

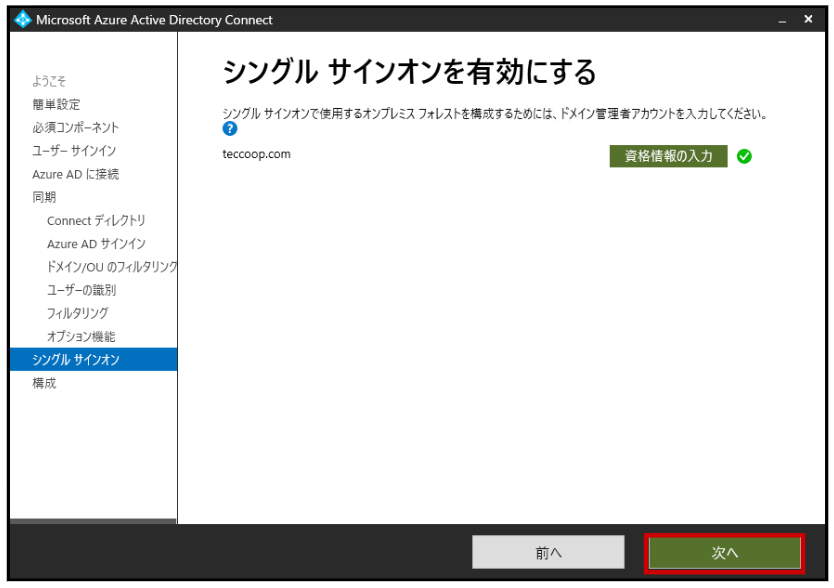

(20)[次へ]をクリックします。

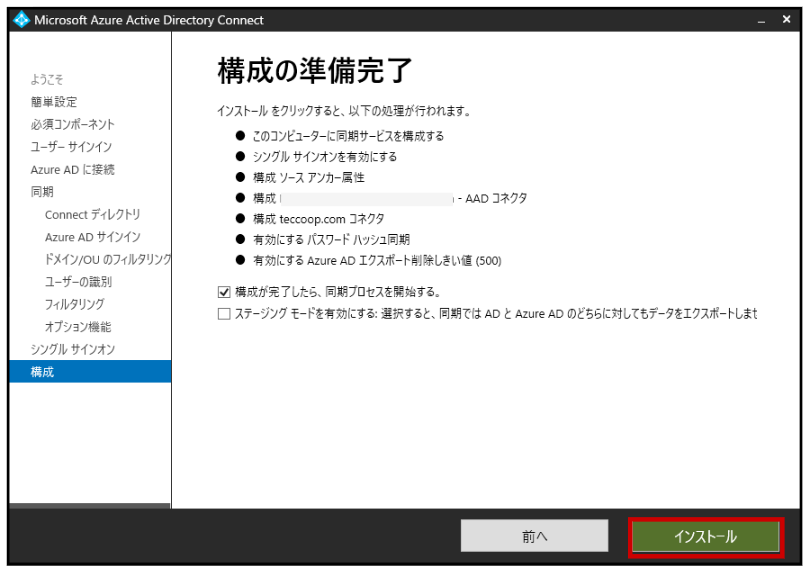

(21)デフォルトのままです。 → [インストール]をクリックします。

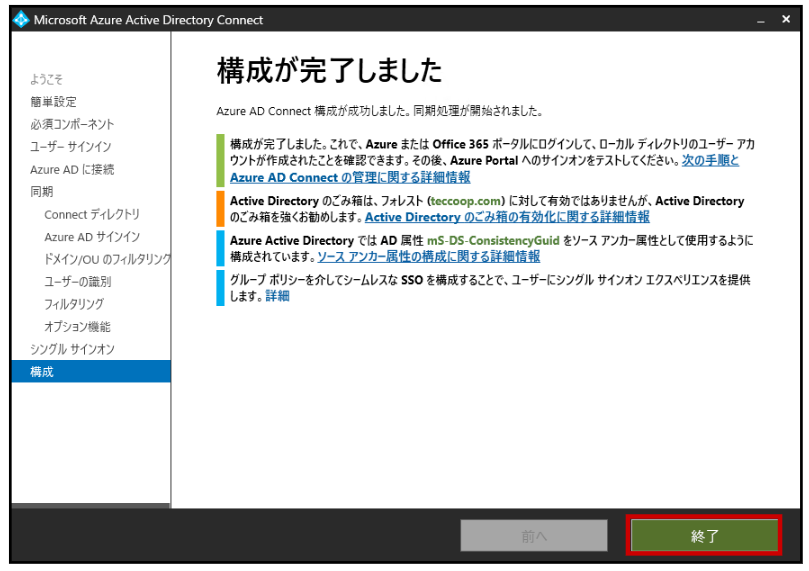

(22)[終了]をクリックします。

これで、Azure AD Connectプロビジョニング エージェントのインストールは完了です。

2-2.ハイブリッド Azure AD joinの構成

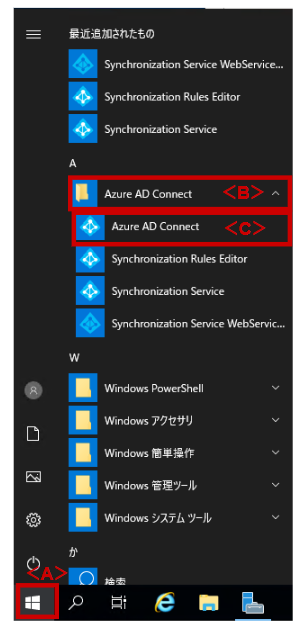

(1)Azure AD Connect用サーバーにて、<A>[スタートメニュー]をクリックします。 → <B>[Azure AD Connect]を展開します。 → <C>[Azure AD Connect]をクリックします。

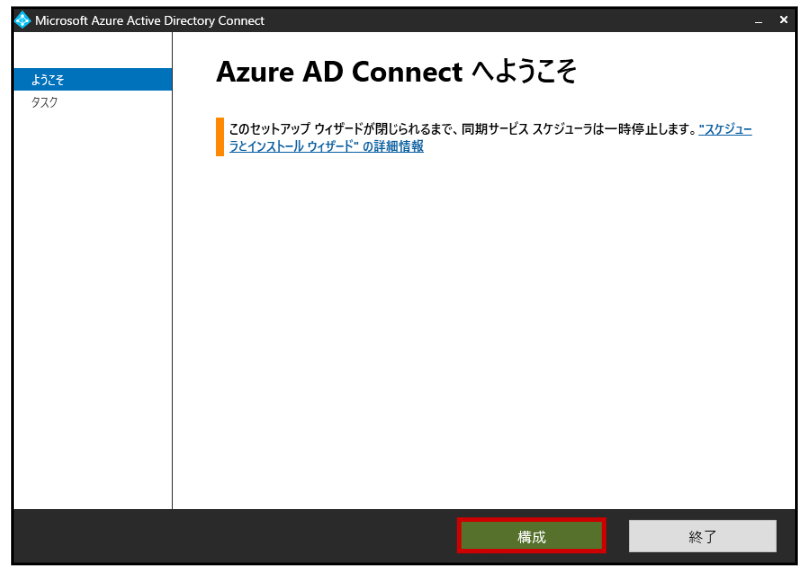

(2)[構成]をクリックします。

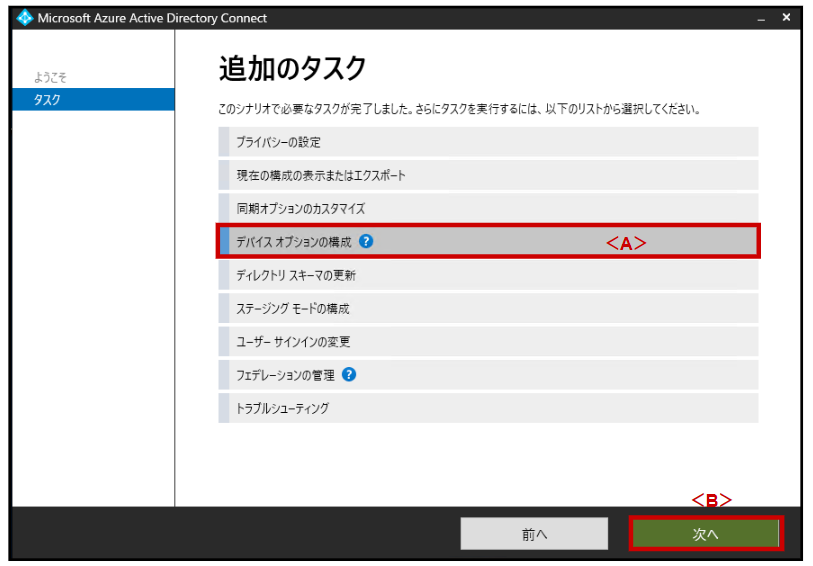

(3)<A>[デバイスオプションの構成]をクリックします。 → <B>[次へ]をクリックします。

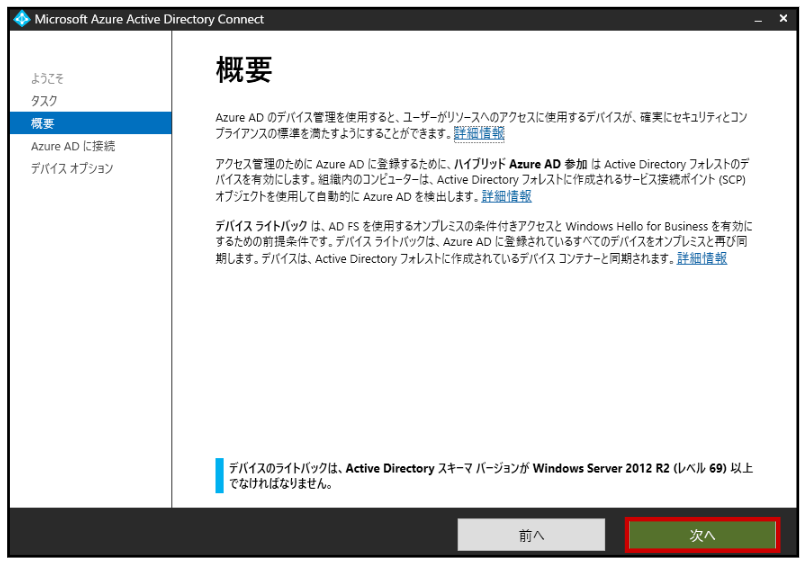

(4)[次へ]をクリックします。

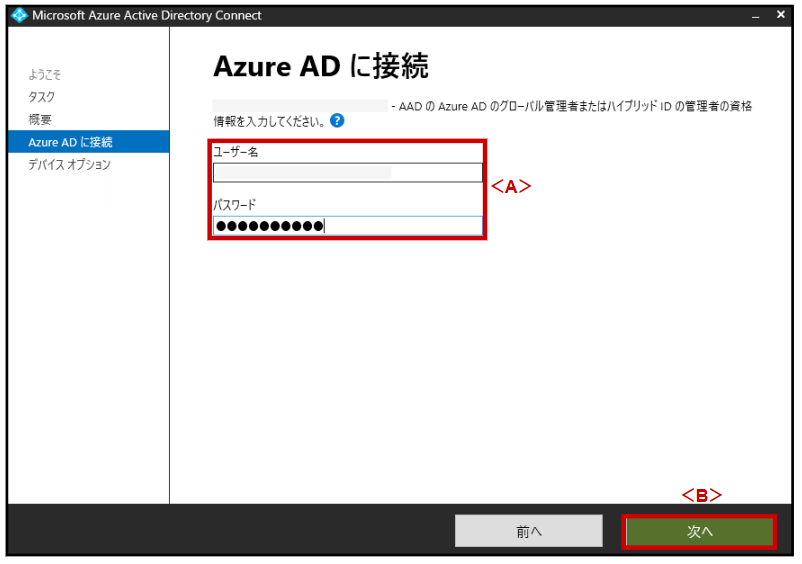

(5)<A>[ユーザー名][パスワード]を入力します。 → <B>[次へ]をクリックします。

※Azure AD テナント全体管理者の[ユーザー名][パスワード]を入力します。今回はM365のグローバル管理者のものを入力しました。

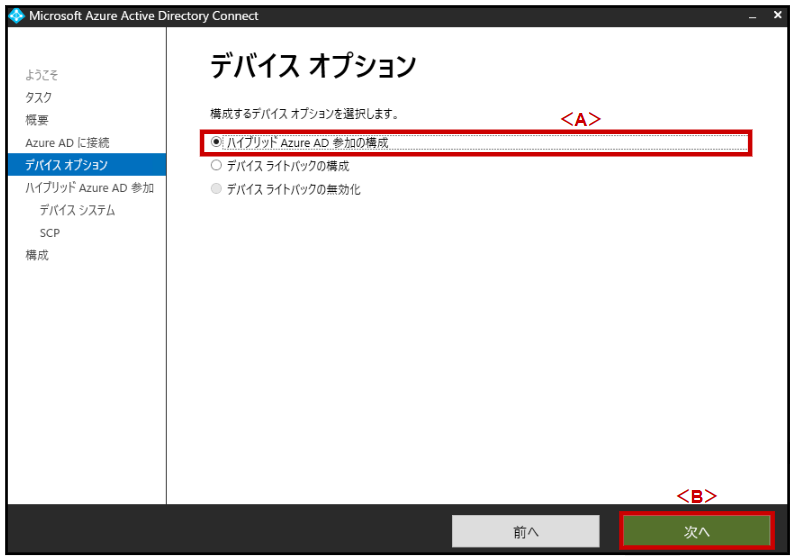

(6)<A>[ハイブリッドAzure AD参加の構成]を選択します。 → <B>[次へ]をクリックします。

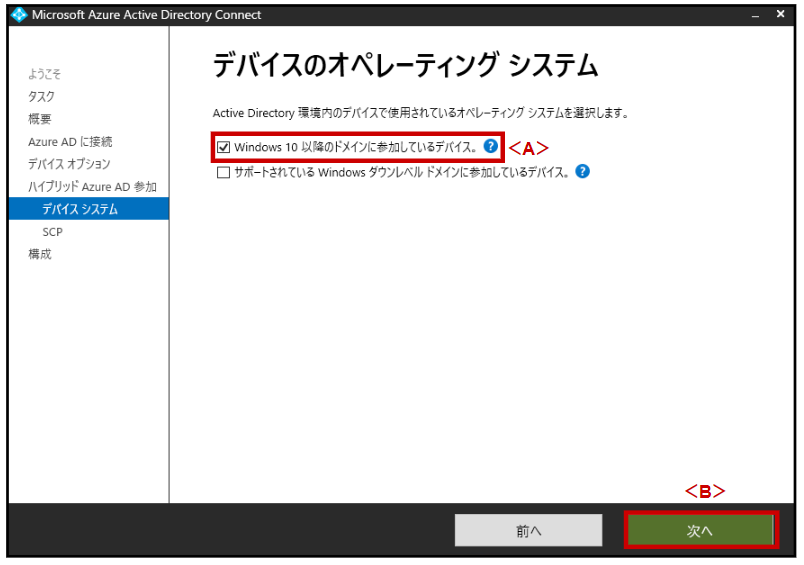

(7)<A>[Windows10以降のドメインに参加しているデバイス。]にチェックを入れます。 → <B>[次へ]をクリックします。

※今回のクライアントPCはWindows10のためこちらにチェックを入れました。Windows11、Windows Server 2016(Ver.1803)、Windows Server 2019といった場合も、こちらにチェックを入れます。

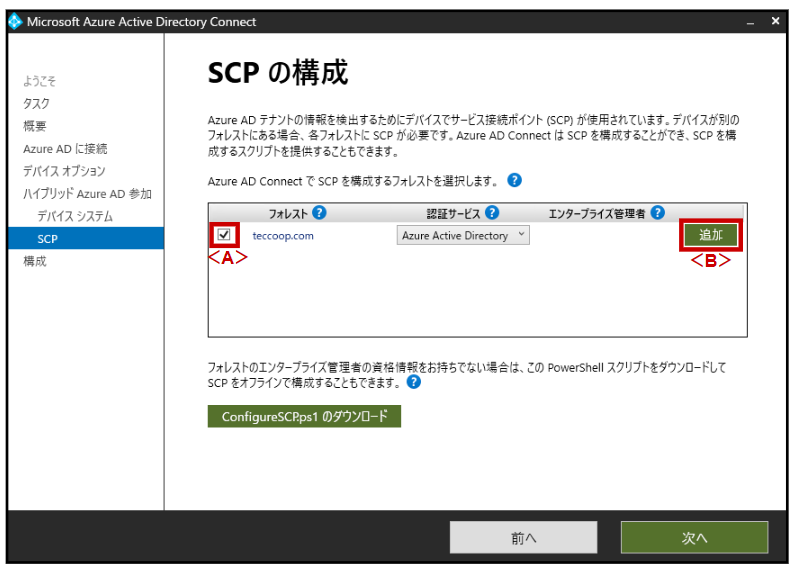

(8)<A>チェックを入れます。 → <B>[追加]をクリックします。

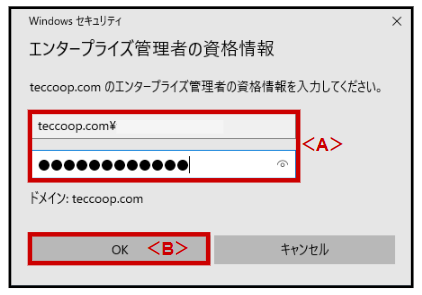

(9)<A>[ユーザー名][パスワード]を入力します。 → <B>[OK]をクリックします。

※エンタープライズ管理者アカウントの[ユーザー名][パスワード]を入力します。[ユーザー名]は、「ドメイン名¥ユーザー名」を入力します。今回は、Azure VM AD作成時のユーザー名とパスワードを入力しました。

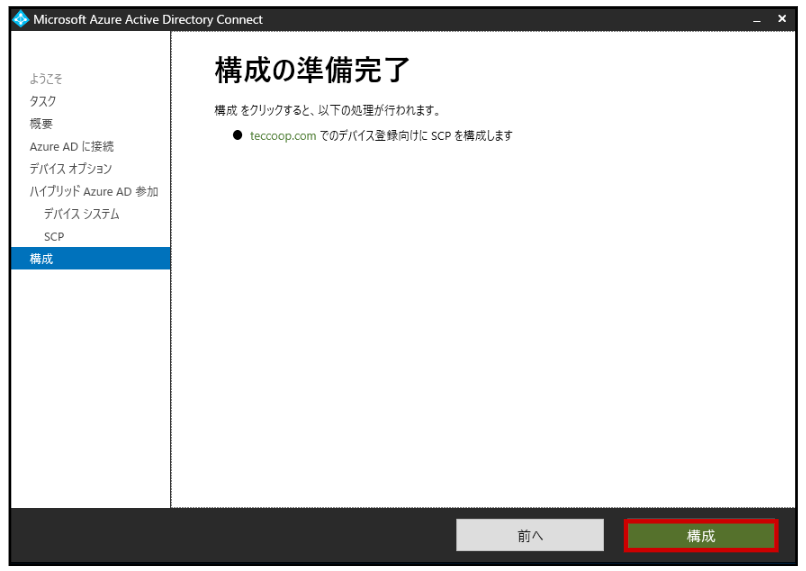

(10)[構成]をクリックします。

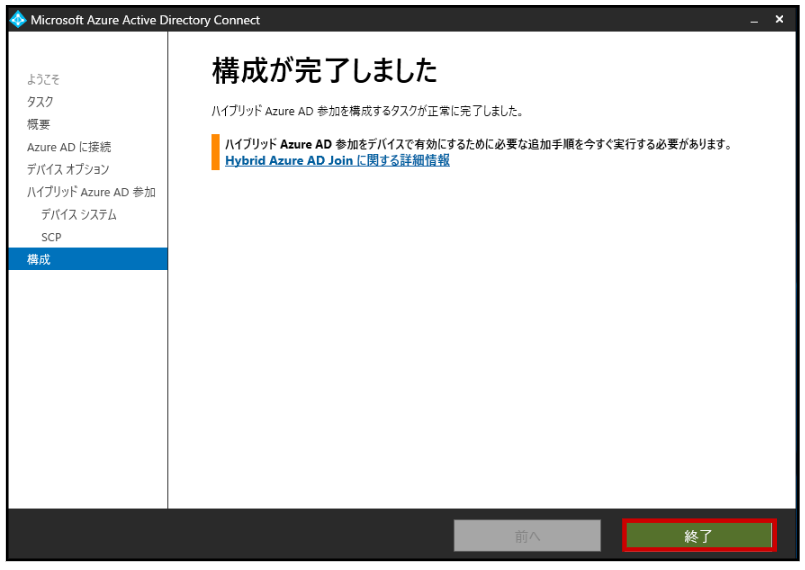

(11)[終了]をクリックします。

これで、ハイブリッド Azure AD joinの構成は完了です。

3.確認

3-1.Azure ADでの同期の確認

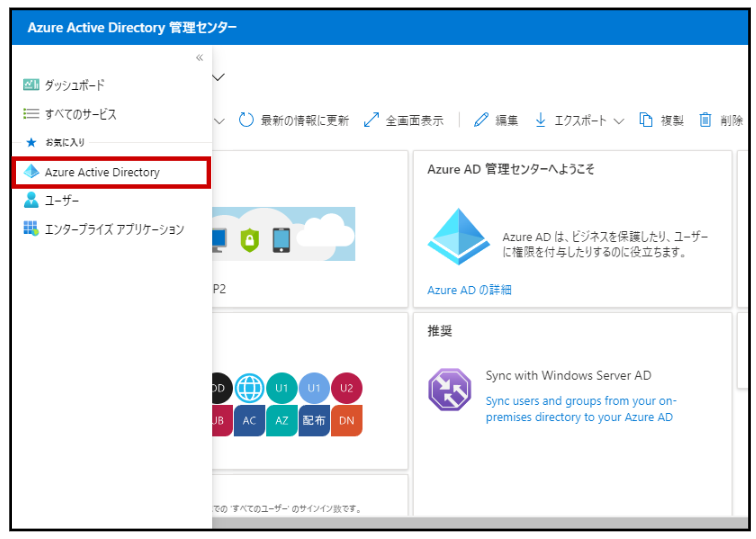

(1)Azure Active Directoryのブレードを開きます。 → [Azure Active Directory]をクリックします。

※今回はMicrosoft365管理センターからAzure ADのブレードを開いています。

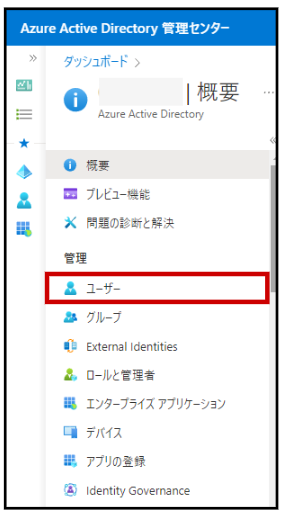

(2)[ユーザー]をクリックします。

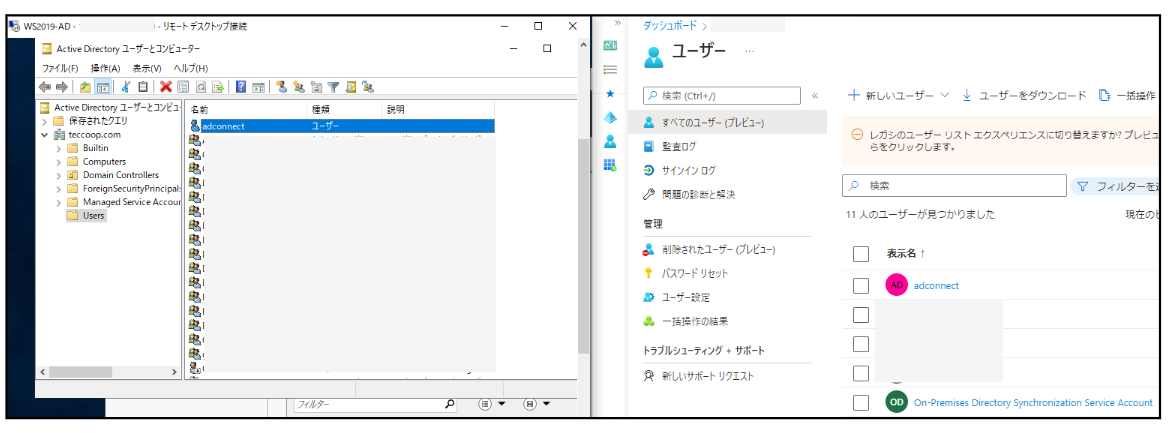

(3)ADサーバーに登録したユーザーがAzure ADのユーザーとして表示されています。

3-2.ADサーバー上のユーザーによるサインイン

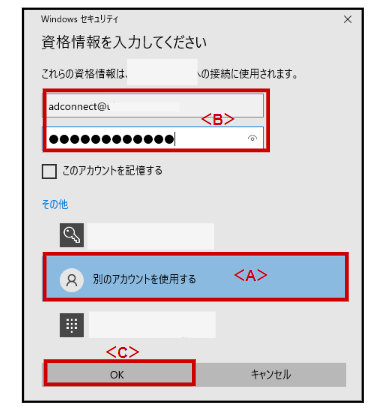

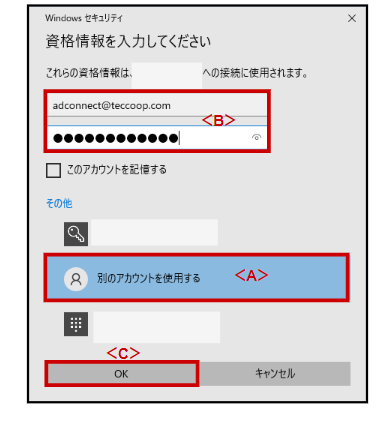

(1)クライアントPCにRDP接続を行います。 → <A>[別のアカウントを使用する]をクリックします。 → <B>ADサーバーに登録している[ユーザー名][パスワード]を入力します。→ <C>[OK]をクリックします。

※1 [ユーザー名]は、[ユーザー名@カスタムドメイン名]または、[カスタムドメイン名ユーザー名]を入力します。

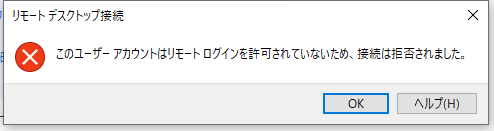

※2 ADサーバー上のユーザーアカウントがリモートログインを許可されていない場合、ユーザーのRDP接続の許可を行うには…を参照してください。

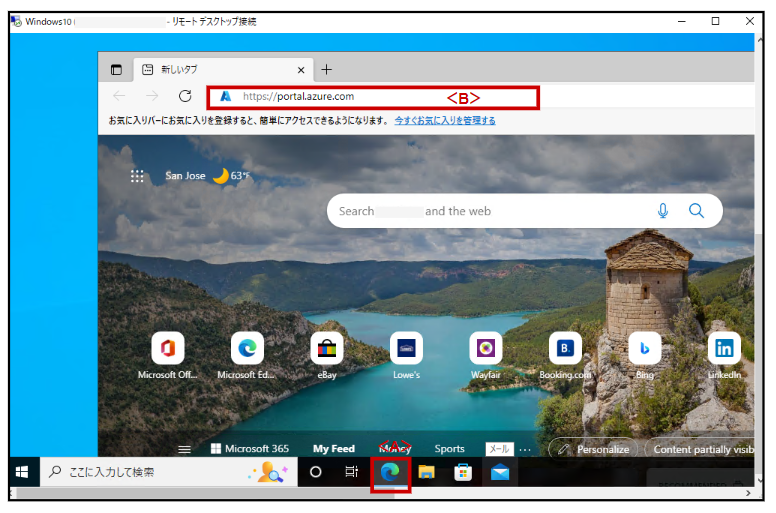

(2)<A>[Microsoft Edge]をクリックします。 → <B>アドレスバーに[https://portal.azure.com]と入力します。 → Enterキーを押します。

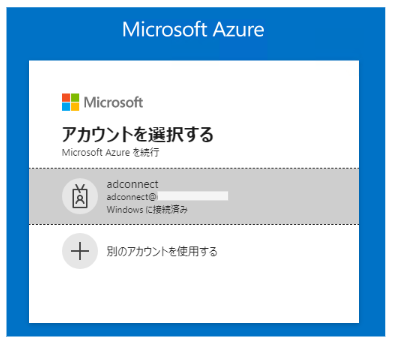

(2)<A>[アカウント]を選択します。

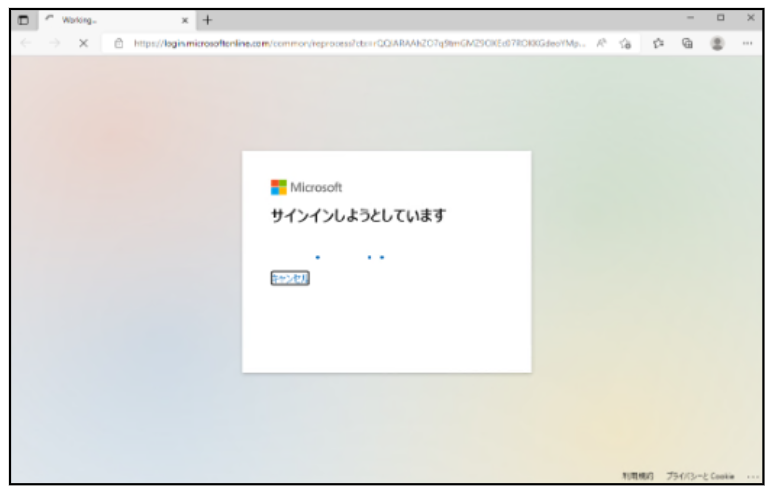

※ハイブリッド Azure AD JoinのSSOのおかげで、 RDP接続時にサインイン(ドメイン参加済みデバイスへの Windowsサインイン)したユーザーは、AzureやM365へのパスワード入力が不要となります。

今回は、カスタムドメイン名で検証した画像ですが、RDP接続時にオンプレミスのドメイン名でサインインしても同様です。(Azureサインイン時に、アカウントをカスタムドメイン名で認識してくれます)

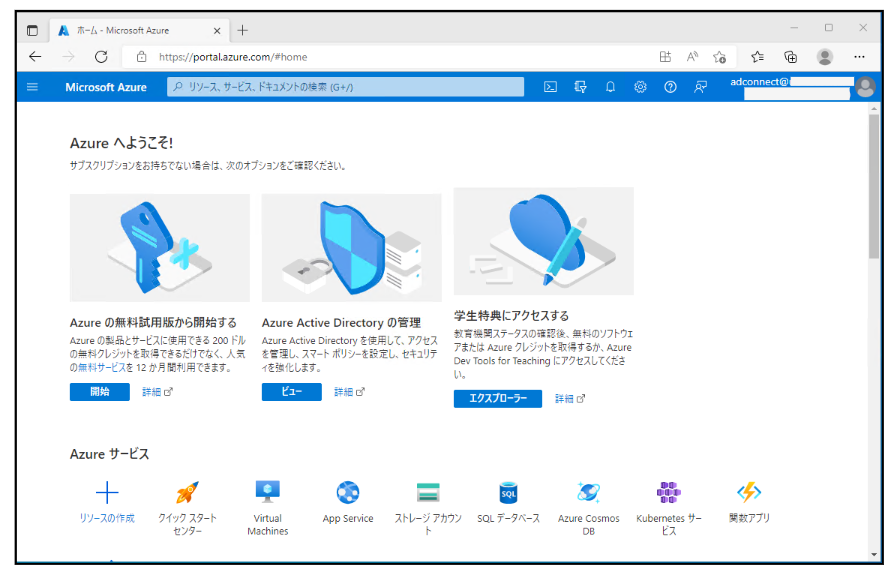

(3)ADサーバー上のユーザーでAzure portalにサインイン出来ました。

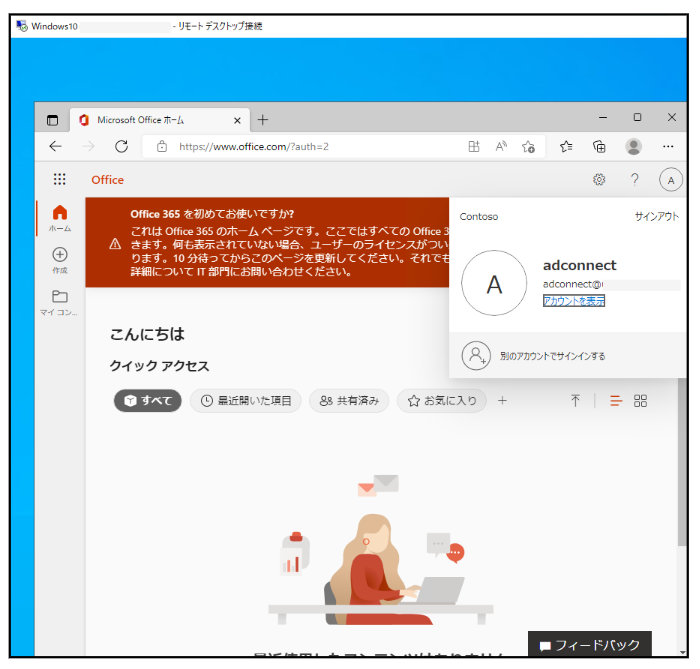

※office365にもサインインを試みました。

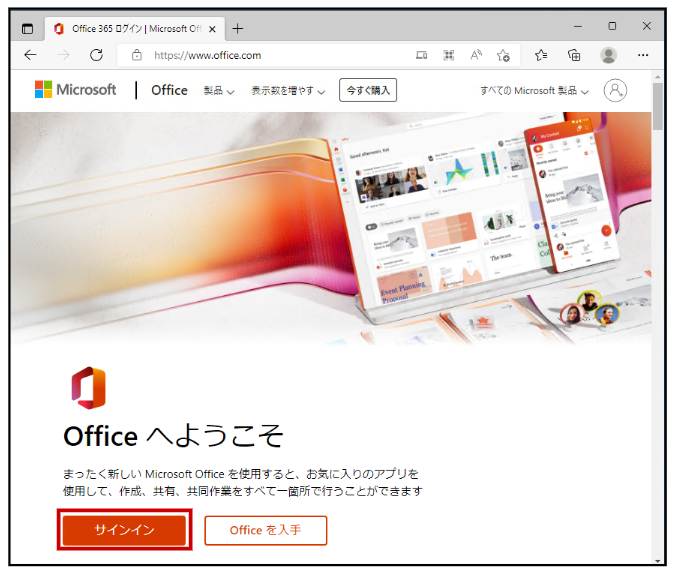

(4)<A>[Microsoft Edge]をクリックします。 → <B>アドレスバーに[https://www.office.com]と入力します。 → Enterキーを押します。

(5)[サインイン]をクリックします。

(6)※Azure Portalの時と同様に、ハイブリッド Azure AD Joinのおかげで、 RDP接続時にサインイン(ドメイン参加済みデバイスへの Windowsサインイン)したユーザーは、パスワードの入力が不要となります。

今回は、カスタムドメイン名で検証した画像ですが、RDP接続時にオンプレミスのドメイン名でサインインしても同様です。(Azureサインイン時に、アカウントをカスタムドメイン名で認識してくれます)

(7)ADサーバー上のユーザーでoffice365にサインイン出来ました。

上の画像のように接続が拒否され管理者以外のユーザーでRDP接続ができない場合にはRDP接続の許可を設定する必要があります。

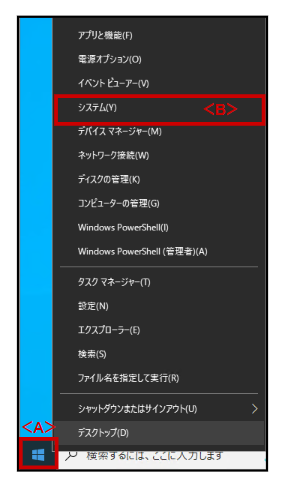

(1)クライアントPCにて、[スタートメニュー]を右クリックします。 → <B>[システム]をクリックします。

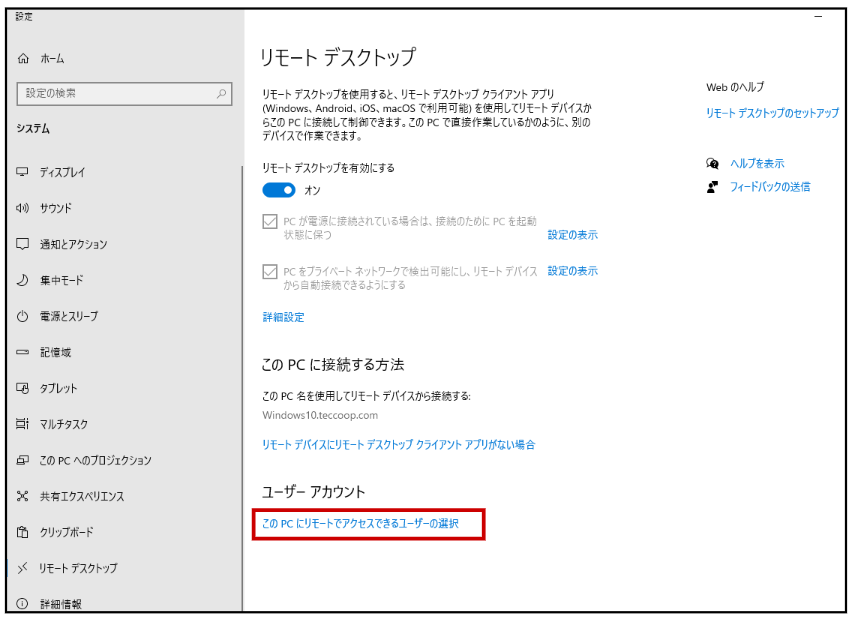

(2)[リモートデスクトップ]をクリックします。

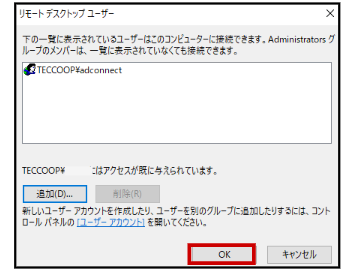

(3)[このPCにリモートでアクセスできるユーザーの選択]をクリックします。

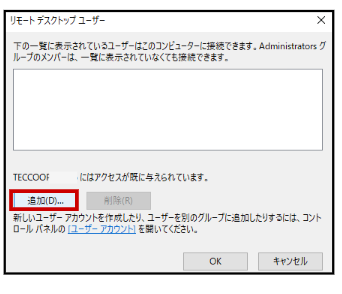

(4)[追加]をクリックします。

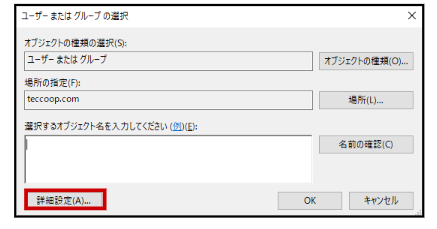

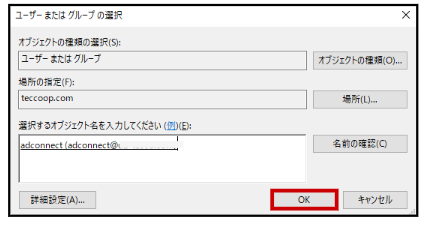

(5)[詳細設定]をクリックします。

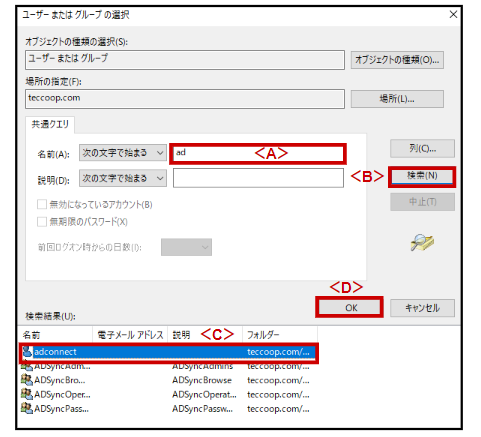

(6)<A>[名前]にユーザー名を入力します。 → <B>[検索]をクリックします。 → <C>ユーザーを選択します。 → <D>[OK]をクリックします。

※ユーザー名は一部で良く、大文字・小文字どちらでも検索してもらえます。

(7)[OK]をクリックします。

(8)[OK]をクリックします。

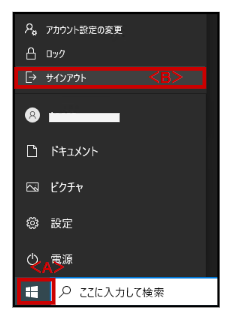

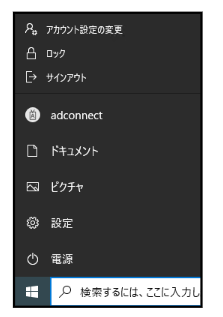

(9)<A>[スタートメニュー]をクリックします。 → <B>[サインアウト]をクリックします。

※管理者のサインアウトを行います。

(10)再度、RDP接続を行います。<A>[別のアカウントを使用する]をクリックします。 → <B>先ほど登録した[ユーザー名][パスワード]を入力します。→ <C>[OK]をクリックします。

(11)先ほど登録したユーザーでサインイン出来ました。

これで、ユーザーのRDP接続の許可は完了です。